Die zuverlässige Zeit

Standards für Kritische Infrastrukturen nach IT-Sicherheitsgesetz

Das Bundesministerium des Innern resp. das Bundesamt für Sicherheit in der Informationstechnik (BSI) legen im IT-Sicherheitsgesetz (BSI-Gesetz §§ 8a und 8b) bestimmte Mindeststandards fest, wie die Funktionsfähigkeit informationstechnischer Systeme in Kritischen Infrastrukturen (KRITIS) abzusichern ist.

Die „Verordnung zur Bestimmung Kritischer Infrastrukturen nach dem BSI-Gesetz“ stellt unter diesem Aspekt die verbindliche Anleitung zur Definition dieser „kritischen Infrastrukturen“ dar. In einem ersten Schritt werden innerhalb der KRITIS-Sektoren Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung, Finanz- und Versicherungswesen, Staat und Verwaltung sowie Medien und Kultur diejenigen Teilbereiche definiert, die aufgrund ihrer Bedeutung als kritisch anzusehen sind. Im zweiten Schritt werden die entsprechenden Anlagenkategorien bestimmt, die zur Erbringung dieser kritischen Dienstleistungen erforderlich sind. Schließlich identifiziert man in einem dritten Arbeitsschritt konkrete Anlagen oder Bestandteile davon, die aus gesellschaftlicher Sicht besonders bedeutsam zur Versorgung der Allgemeinheit sind.

Aus der KRITIS-Strategie des Bundesinnenministeriums und den vorgenannten Sektoren leiten sich dann folgende, konkrete Branchen der kritischen Infrastrukturen ab: Elektrizität, Gas, Mineralöl, Telekommunikation, Informationstechnik, Luftfahrt, Schifffahrt, Schienenverkehr, Straßenverkehr, Logistik, Medizinische Versorgung, Arzneimittel und Impfstoffe, Labore, Öffentliche Wasserversorgung, Öffentliche Abwasserbeseitigung, Ernährungswirtschaft, Lebensmittelhandel, Banken, Börsen, Versicherungen, Finanzdienstleister, Regierung und Verwaltung, Parlament, Justizeinrichtungen, Notfall- und Rettungswesen einschließlich Katastrophenschutz, Rundfunk und Fernsehen, Presse, Kulturgüter und symbolträchtige Bauwerke.

Unter „IT-Forensik“ versteht man mit diesem KRITIS-Hintergrund die streng methodisch vorgenommene Datenanalyse in Computernetzwerken und Datenträgern zur Aufklärung von IT-Sicherheitsvorfällen einerseits, aber auch zur strategischen Vorbereitung geeigneter Abwehrmechanismen der Anlagenbetreiber andererseits. Das Bundesamt für Sicherheit in der Informationstechnik formuliert dafür in seinem „Leitfaden IT-Forensik“ aus diesem Grund wichtige Grundlagen und Methoden.

Bereits im Einführungsteil widmet dieser Leitfaden dem Aspekt der Zeithaltung ein gesondertes Kapitel. Darin wird erläutert, dass eine vertrauenswürdige Systemzeit für das Betriebssystem, bei etwaigen Ursache-/Wirkungszusammenhängen (d.h. Korrelation von Ereignissen), für Dokumentationszwecke (d.h. Zeitstempel) sowie für forensische Datenanalysen eine wichtige Bedeutung hat. Aus diesem Grund bewertet man die Sicherstellung einer zuverlässigen Zeitbasis als Baustein von strategischen Vorbereitungsmaßnahmen auf Seiten des Anlagenbetreibers. Der Abschnitt beschäftigt sich folgerichtig mit Zeitquellen, Zeitlinien, Real Time Clock (RTC) und Systemzeit, Zeitstempel, Zeitzonen, der Normzeitzone GMT (Greenwich Mean Time) nebst Abweichungen, Sonderzeiten (z.B. Daylight Saving Time), NTP-protokollbasierte Netzwerkzeit sowie mögliche Ausbaustufen einer Systemzeit-Architektur.

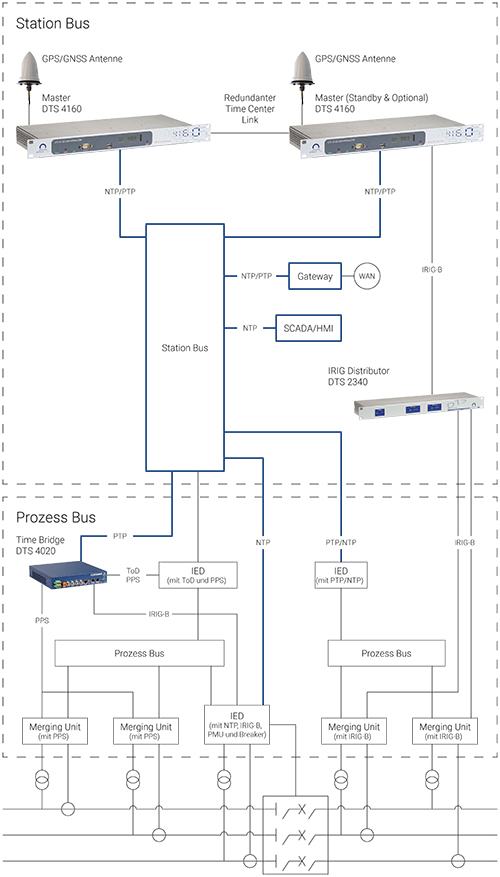

Für die Realisierung einer sicheren Zeitquelle gibt es dann drei Grundstrategien: In der niedrigsten Ausbaustufe soll das Computernetzwerk mindestens eine zuverlässige, ggf. netzwerkbasierte Zeitbasis unter Verwendung des Network Time Protocols (NTP) haben. In der mittleren Ausbaustufe soll der Anlagenbetreiber ein separates Empfangsgerät z.B. in Form eines DCF-77 Empfängers in sein Netzwerk integrieren, der diese Zeitbasis dann wiederum in NTP-konforme Pakete umsetzen kann. Da die vorgenannten Ausbaustufen aber nur eingeschränkt manipulationssicher sind, empfiehlt das BSI in der höchsten Ausbaustufe eine Kombination von DCF- und GPS-Empfänger sowie Zeitserver-Geräte mit hochpräzisen, internen Zeitgeber. Derartige Geräte können dann Fehlerdifferenzen erkennen und den Anlagenbetreiber ggf. rechtzeitig vor Missbrauch warnen. In der betrieblichen Praxis ist es dann häufig so, dass zwei Zeitserver redundant im IT-Netzwerk als Zeitquellen installiert sind und sich diese Server zudem permanent gegen evtl. quarzbasierte Zeitsprünge untereinander synchronisieren.

Ein typisches Anwendungsbeispiel für diese höchste Ausbaustufe findet sich z.B. bei der Zeitsynchronisation im Bereich der Kraftwerks-Automatisierung. Hier möchte man auf der IT-Leitebene unter allen Umständen jegliche Schnittstellen zur Außenwelt vermeiden und setzt voll und ganz auf hochpräzise Zeitserver mit DCF-/GPS-Antenne. Für den Fall eines DCF- und/oder GPS-Ausfalls laufen diese Geräte auf interner Quarzbasis weiter, kompensieren den verschiedenen Quarzdrift mittels spezieller Softwaretrimmung und halten somit immer den absolut identischen Zeitstempel vor. Für den Fall des Ausfalls eines Gerätes würde die zweite Zeitquelle damit ohne Zeitversatz („Zeitsprung“) das IT-System weiter synchronisieren. Grundsätzlich sind derartige Anwendungen und technische Lösungen aber auch in Branchen wie der Telekommunikation, der Informationstechnik, der Luft- und Raumfahrt, im Schienenverkehr, bei Banken, in Regierungs- und Verwaltungsgebäuden, im Gesundheitswesen (Kliniken und Krankenhäuser), bei Rundfunk- und Fernsehanstalten sowie im Notfall- und Rettungswesen („Blaulichtsektor“) usw. bereits vielfältig im Einsatz.

In der heutigen Zeit spricht man u.a. über NTP/PTP-Zeitserver lt. IEEE 1588. Wichtige Normen und Verfahren sind z.B. auch ITU-I G.8275 (Telecom 5G), IEC 61850 (Smart Grids), TSN (Industrie 4.0) oder MIFID II (Finanzmärkte).